AWS(亚马逊网络服务)提供了一个强大的云平台来托管您的应用程序、基础设施,但安全是您必须自己照顾的事情。攻击者入侵 AWS 帐户并出于他们的目的或只是为了好玩而滥用它的事件很多。我在 Quora 上看到这篇帖子,其中用户的AWS 账户被黑并收到了 50,000 美元的账单!

单个敏感信息泄露可能会让您付出沉重代价并损害您的声誉。那么,如何确保已采取所有必要步骤来保护 AWS 账户?您可以采取的一种方法是手动遵循行业安全准则,这既耗时又容易出现人为错误。或者您可以使用以下 SaaS(软件即服务)来自动审计您的 AWS 平台是否存在安全漏洞和错误配置。注意:以下漏洞扫描程序专门针对 AWS 云,不适用于网站或 Web 应用程序。让我们探讨一下我们有哪些选择……更新:使用谷歌云平台(GCP)?查看GCP 安全扫描器。

AWS配置

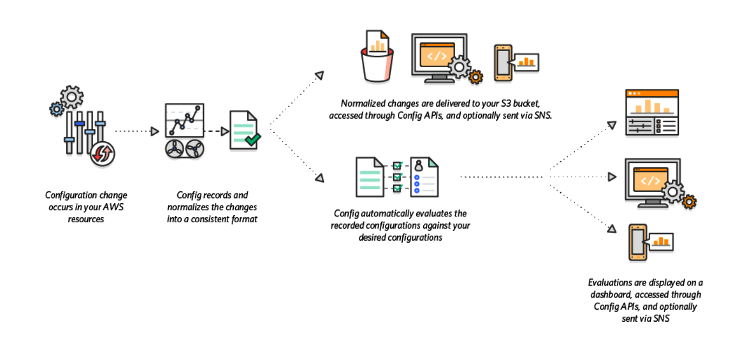

AWS Config是一个有效的工具,用于评估、评估、记录、审计 AWS 环境中资源的配置。它简化了安全分析、合规性审计、操作故障排除和变更管理。

主要特点包括

- 提供资源配置的持续监控、评估和记录。

- 使您能够发现资源,记录 AWS 环境中的配置,并保留有关资源更改和删除的重要信息。

- 根据预期值自动评估记录的 AWS 资源配置。

- 通过确定最近导致问题的资源配置更改来快速解决操作问题。

- 通过跟踪创建、更新和删除的资源,同时通知您任何修改,支持变更管理流程。

闯入者

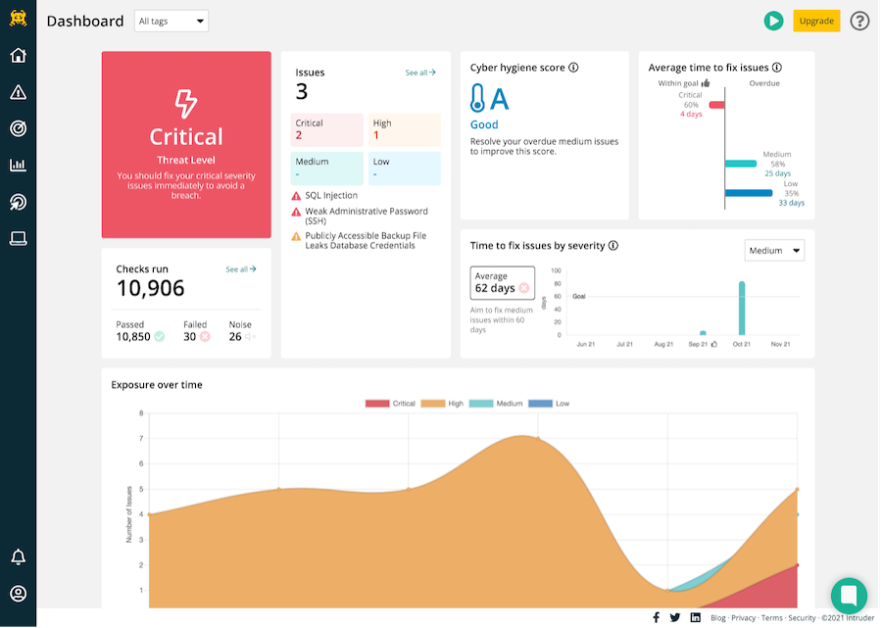

Intruder是一种现代漏洞扫描器,从第一天开始就设计用于与三大云提供商 AWS、GCP 和 Azure 无缝协作。它是企业就绪的,并提供了一个简单的政府和银行级安全扫描引擎。

Intruder 让您轻松监控云系统、发现新资产并自动同步扫描目标,从而让云安全变得轻而易举。它持续观察您暴露在 Internet 上的内容并发送有关重要更改的通知,例如开放端口和服务何时更改,如果不注意,可能会导致安全漏洞。

不过,与某些仅限云的漏洞扫描器不同,Intruder 还能够无缝监控您的传统边缘网络、Web 应用程序和内部环境,从而获得一体化的轻松漏洞管理体验。

其强大的安全检查包括识别:

- 缺少补丁

- 配置错误

- Web 应用程序问题,例如 OWASP 前 10 名、SQL 注入和跨站点脚本

- 内容管理系统问题

Intruder 会主动扫描您的系统以查找新漏洞,保护您免受最新的威胁。这种主动行动对于没有时间进行手动研究的忙碌团队来说是必不可少的。

您可以免费试用 Intruder 30 天。

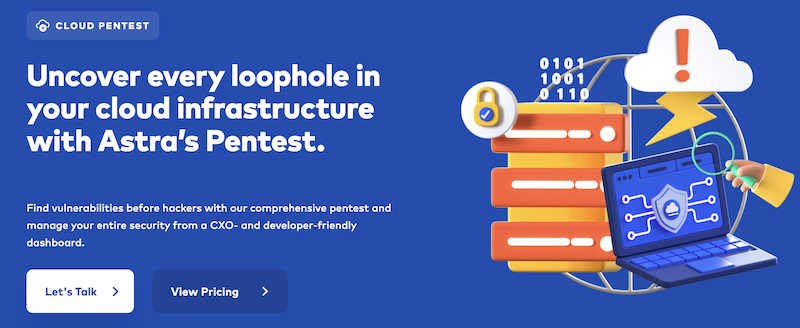

阿斯特拉渗透测试

Astra Pentest 的平台为 AWS 提供由内而外的云安全审查服务,包括对您的 AWS 环境进行全面的漏洞扫描和手动渗透测试。Astra 提供 AWS 基础设施的白盒和黑盒扫描。安全审查包括扫描您的 IAM 策略、EC2 实例和其他服务,如 S2、RDS、Lambda 等。

Astra 深入的 Pentest 确保您的整个基础设施无懈可击。您可以管理 Astra 平台内的所有漏洞,使其成为您的唯一真实来源。Astra Pentest 的其他显着特点是:

- Cloud Configuration Review AWS 配置以系统地检查任何漏洞并确保遵循最新的最佳安全实践。

- 业务逻辑错误测试,用于评估 AWS 基础设施对权限升级或绕过安全限制的敏感性。

- Scan Behind Logins使用 Astra 的 Chrome 扩展来扫描 AWS 上挂载的 Web 应用程序区域,以查找任何内部漏洞。

- 基于可操作风险评分、POC 视频和上下文协作的基于 风险的漏洞管理,用于快速修补漏洞。

- PCI-DSS、ISO27001、HIPAA、GDPR、SOC2 等合规性扫描。

- 安全专家的渗透测试有超过 3500 个测试用例来帮助检测漏洞。

- CI/CD Web 漏洞扫描器与 Slack、 Jira 、GitHub、GitLab 等的集成可用于从 DevOps 无缝过渡到 DevSecOps。

- 可操作的漏洞报告提供了广泛的漏洞详细信息、基于上下文数据的可操作风险评分以及便于修复的 CVSS 评分。

- 协作仪表板允许渗透测试团队和开发团队之间进行协作,以快速管理漏洞。

- 行业认可的Astra Pentest 证书可公开验证并展示服务的可靠性。

- 24/7 专家客户支持可在 24 小时内通过仪表板或支持团队帮助解决客户疑问。

- 提供 重新扫描以确保所有漏洞都已得到缓解。

在 Astra 提供的各种套餐中进行选择,轻松满足您的 AWS 安全要求!

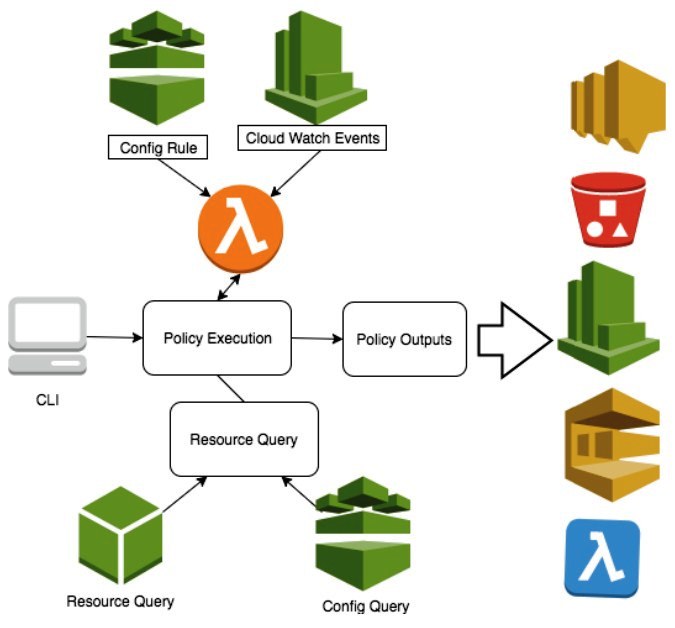

云托管

Cloud Custodian是一个灵活的开源规则引擎,用于管理 AWS 云资源和账户以确保安全性和政策合规性。这使您能够管理和优化 AWS 云环境的安全性、成本和监管。

Cloud Custodian 主要功能

- 提供实时合规检查和违规报告。

- 它允许您通过管理未使用和非工作时间的资源来控制成本。

- 一种灵活的部署,允许您在本地或无服务器实例上运行该工具。

- 能够在 AWS 云环境中管理用户和执行安全策略

- 将多项功能整合到具有统一指标和报告的灵活、轻量级工具中。

徘徊者

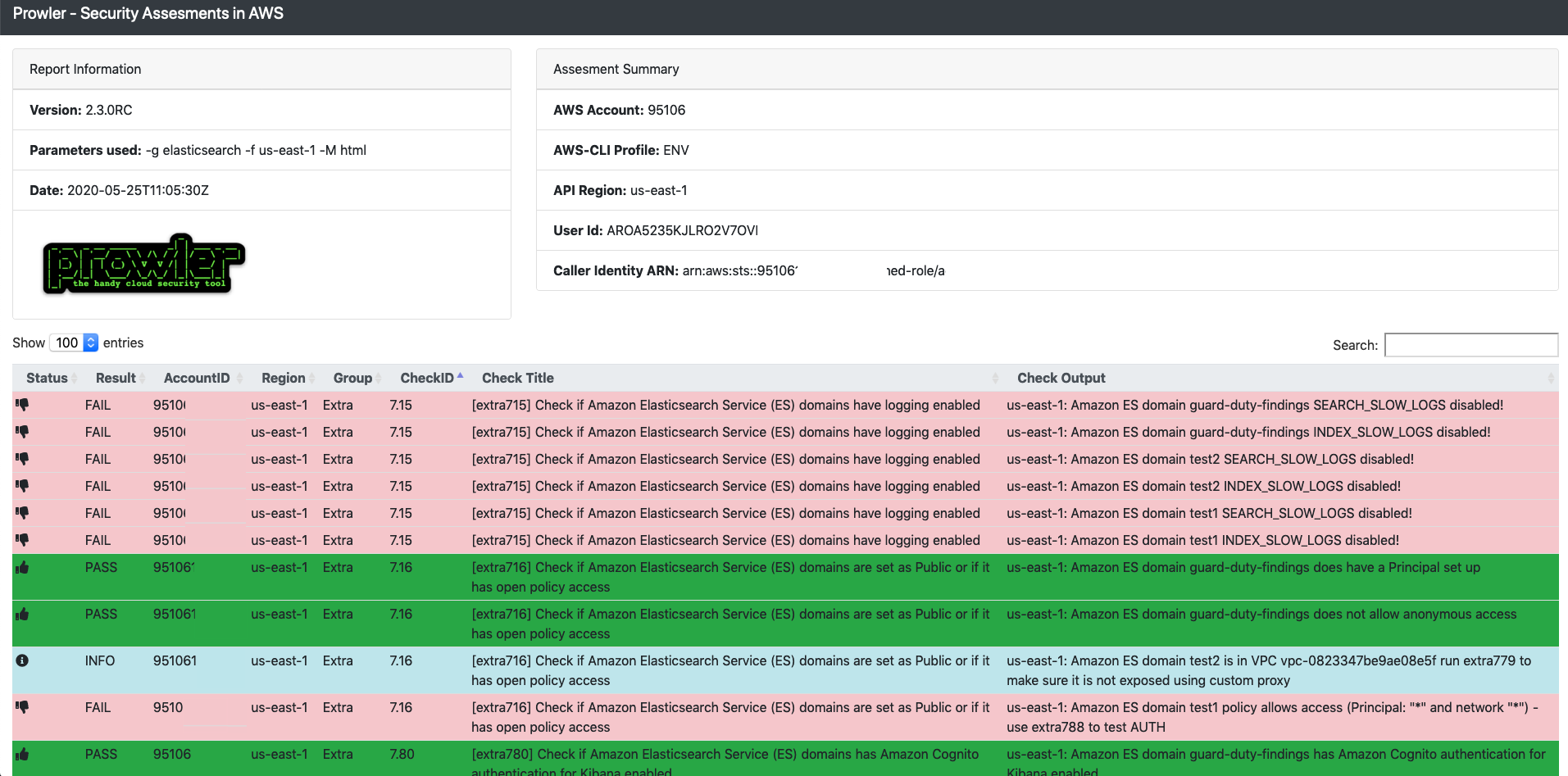

Prowler是 AWS 账户的安全配置评估、审计和强化工具,还可以检查是否符合CIS AWS Foundations安全标准。此外,该工具执行 100 多项额外检查,包括 HIPAA、GRDR、取证准备、信任边界等。

Prowler 命令行工具涵盖了 Amazon 账户(如 Redshift、CloudFront、ElasticCache、Elasticsearch、API Gateway 等)的多种身份和访问管理实践、日志记录、监控和其他安全评估活动。

强调

- 全面评估您的 AWS 账户的安全状况

- 与其他工具集成,例如 Cloud Security Suite、Telegram 等。

- 并行检查多个 AWS 账户

- 无需执行整个测试即可运行特定检查

- 识别安全系统未涵盖的资产。

云图

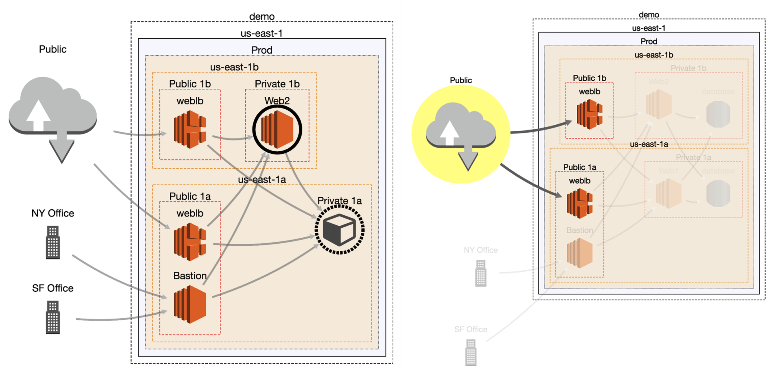

Cloudmapper是一种开源工具,使您能够分析和构建 AWS 环境中的资产、服务和其他组件的交互式可视化。通常,该工具允许开发人员检查和了解他们构建的环境类型。它通过从您的 AWS 账户收集数据,然后将其转换为浏览器可访问的格式来实现这一点。

通常,Cloudmapper 以网络图的形式输出 AWS 云环境的分析。视觉呈现使您能够了解您的帐户、它们与云资源的关系以及确定是否存在配置错误或其他问题。

这使您可以

- 查看 AWS 账户的复杂性、规模和服务的区域等。

- 建立可以在环境中与每个人通信的资源

- 执行安全审计,并轻松共享分析信息。

- 识别公开暴露的资源

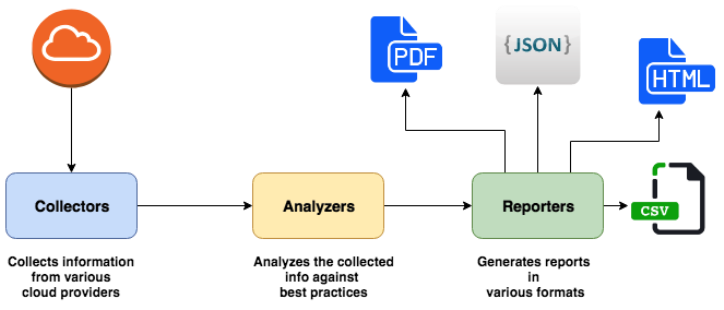

云报告

来自 Tensult 的云报告是一个基于 node.js 的开源工具,用于收集和分析来自各种云组件的广泛信息。该工具将调查结果与最佳实践进行比较。然后,它会生成通常采用 HTML、CSV、JSON 或 PDF 格式的报告,以显示运行的不同 AWS 服务以及您应该遵循的最佳实践。这还包含已确定的问题及其对您的服务的影响。

HTML 报告通常可以通过 Web 浏览器访问,而 JSON、CSV 和 PDF 格式的报告存储在文件夹中。其中每一个都有一个时间戳,以便在运行多次扫描时轻松识别和访问。

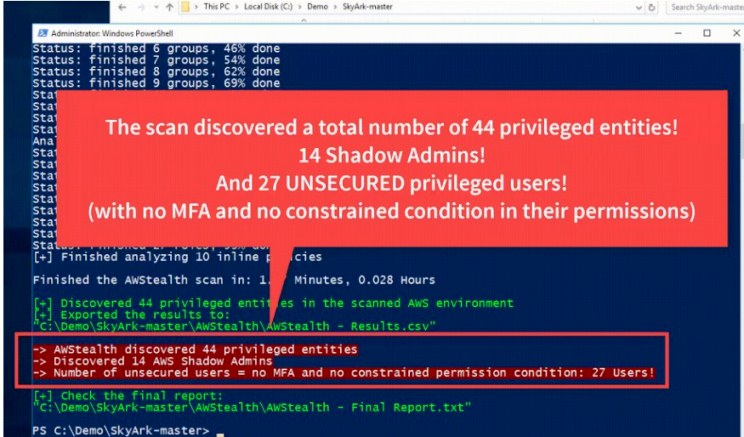

AWS隐身

AWStealth是一种安全工具,工具团队使用它来发现 AWS 云环境中拥有最高特权的实体。扫描结果显示用户拥有过多、危险或敏感的权限。这使安全团队能够识别他们需要适当保护免受潜在攻击和利用的最高特权帐户。具有敏感权限的典型 AWS 实体应该受到关注,包括直截了当的管理员和有风险的影子管理员。

因此,AWStealth 使安全团队能够防止影子管理员和其他特权帐户漏洞引起的威胁。

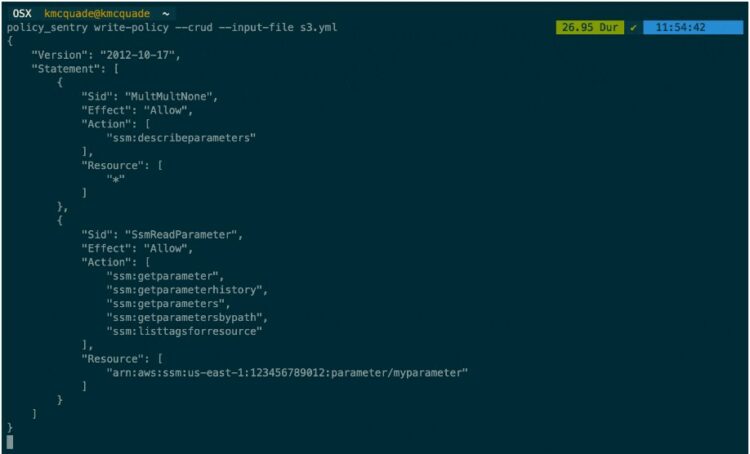

Salesforce 政策哨兵

Policy sentry是一种 AWS IAM 权限管理工具。它有一个 IAM 最小权限策略生成器、一个审计机制和一个分析数据库。该工具根据有关资源、操作和条件键的 AIM 文档编译数据库表。然后它使用此数据创建 IAM 最小权限策略。

强调

- 简化基于安全的 IAM 策略的编写

- 限制安全漏洞的影响,因为使用用户凭据访问系统的攻击者将只有最少的权限,无法执行管理任务。

- 自动轻松地创建安全的 IAM 策略,从而消除需要更高水平的技术专业知识的繁琐的基于手动的测试。

科米泽

Komiser是一个全面的检查和分析工具,可帮助您监控和控制 AWS 云平台的费用。开源成本优化工具可以检查云平台并检查各种配置和成本问题。这会发现任何隐藏的成本并为您提供建议以帮助您节省并保持在预算之内。

主要特征

- 它使您能够从一处实时分析和管理 AWS 平台的使用情况、成本、安全性和合规性。

- 为您提供您正在使用的所有服务的可见性

- 识别并解决 AWS 配置和环境中的漏洞以及合规性问题。

- 了解您的所有服务以及如何控制成本和最大化投资回报率。

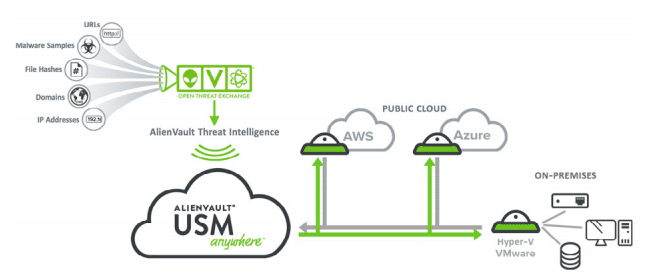

外星人保险库

Alien Vault USM(统一安全管理),AWS SIEM(安全信息和事件管理)解决方案的市场领导者之一。USM 是一个单一的安全监控平台,可提供正在发生的事情的可见性,因此您可以完全控制 AWS 云并管理风险。

一些基本的内置功能是:

- S3 和 ELB 日志、CloudTrail、文件完整性、VPC 流的监控和警报

- 事件关联

- 使用网络、API、软件和服务进行资产发现

- 网络、云和基础设施的漏洞扫描

- 云、网络、主机的入侵检测

Alien Vault 提供可操作的威胁情报,由 OTX(开放式威胁情报)提供支持。它适用于亚马逊共享责任模型。在AWS 原生传感器的帮助下 ,您可以检测何时提供可疑实例、新用户、创建、修改安全组等。

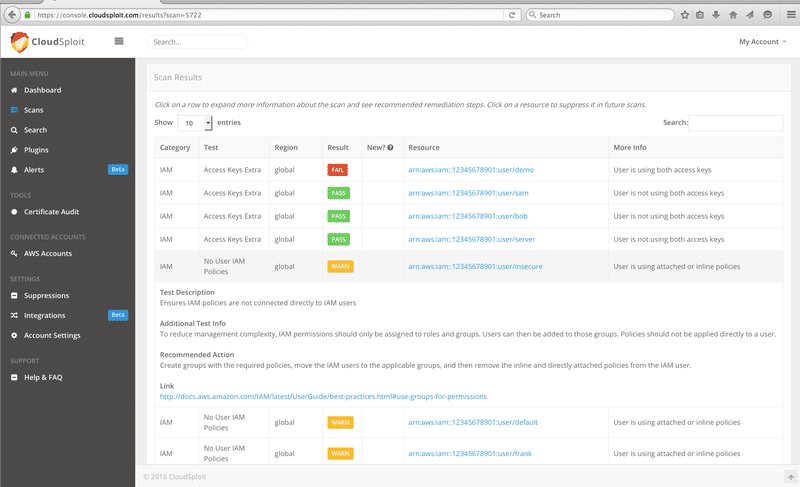

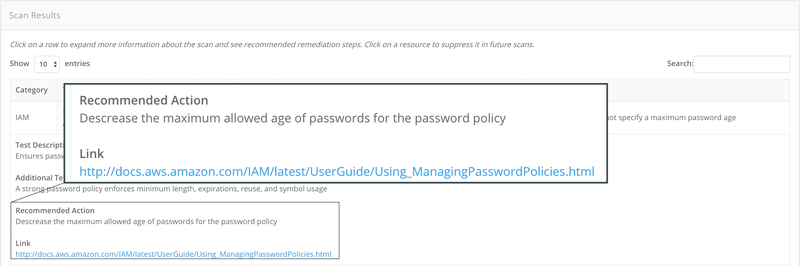

CloudSploit

CloudSploit能够通过自动安全扫描和配置监控来检测 AWS 账户中的数百种威胁。

您可以在每个 AWS 区域使用 CloudSploit,它不仅提供扫描结果,还提供修复问题的建议。

CloudSploit 提供API,如果您希望在您的应用程序中集成安全扫描,这将非常有用。一件好事是您不需要在要监视的服务器上安装任何代理。您可以免费开始使用它以进行无限制的按需扫描。如果您正在寻找自动扫描、寻找电子邮件、实时事件流等的风险,那么您必须为此付费。

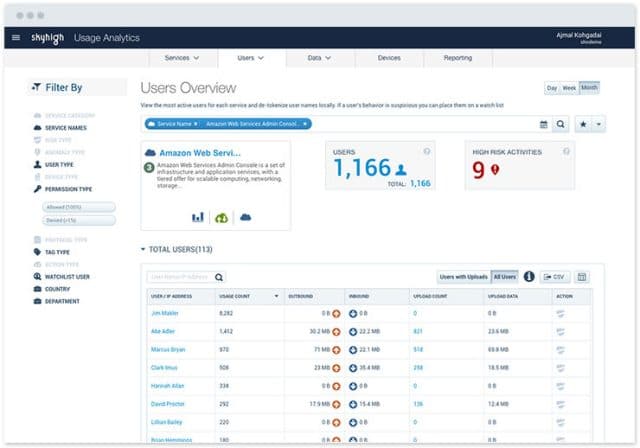

高空

Skyhigh,为 AWS 基础设施提供全面的安全监控、审计、合规性和修复。

Skyhigh 的一些基本特征是:

- 完整的用户活动审计追踪

- 检测内部威胁、被盗帐户

- 合规性、用户权限和安全配置审计

- 执行数据丢失预防策略

- 云活动监控

- IAM、账户访问、用户行为分析

- 与 SIEM 和 IDM 集成

- 多层修复

它支持取证调查,并自动将威胁解决数据纳入自学习,以提高检测准确性。

质量

Qualys是网站漏洞扫描器平台的行业领导者之一,网络提供 AWS 云的全面可见性,以保护内部和外部策略并进行编译。Qualys 提供了一个云代理,可以安装在 EC2 上或从源头安装到 AMI 中,以实现自动化资产发现、分类、监控和漏洞修复。

ScoutSuite

ScoutSuite是一个基于 python 的开源工具,用于查看 AWS 环境的安全状况。它获取 CloudTrail、S3、AMI、EC2 等数据并以 HTML 格式报告。

风险项目自动分类并分别用红色和黄色标记为危险和警告。

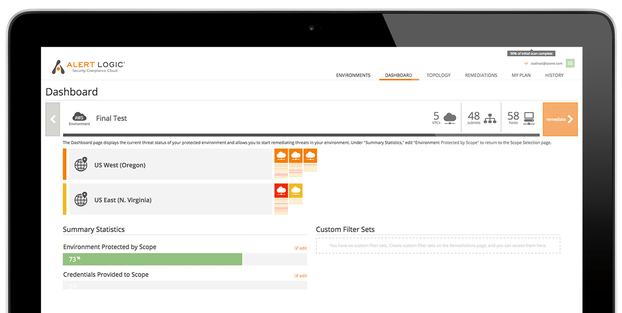

警报逻辑

使用Alert Logic Cloud Insight改善您的 AWS 安全状况。Alert Logic 能够针对90000 多个已知漏洞检查全栈基础设施,包括网络、开源、企业软件。

一些基本的警报逻辑关键功能是:

- 用于更快确定优先级的可视化拓扑图

- 基于漏洞严重性的修复优先级

- 跟踪改进趋势

- 使用 RESTful API 轻松集成 SecOps 和 DevOps

- 无代理全面检查

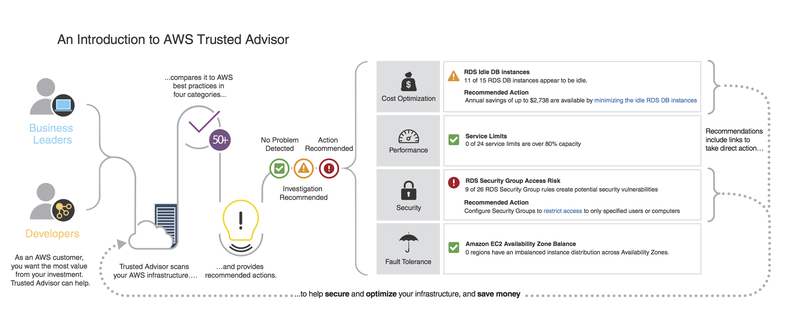

AWS 可信顾问

如果不提及AWS Trusted Advisor,该列表将是不完整的,这是一个通过遵循 AWS 最佳实践来提高安全性和降低成本的实时指南。

结论

AWS 在核心基础设施上提供安全性,但部署、配置是您的责任。我希望上面列出的 AWS 安全扫描解决方案可以帮助您保持AWS 云环境安全且具有成本效益。