美国服务器的ICMP控制消息协议的英文全称是Internet Control Message Protocol,是传输层的重要协议,属于是美国服务器 TCP/IP协议簇的一个子协议,用于IP、美国服务器、路由器之间传递控制消息,本文小编就来介绍下美国服务器ICMP协议漏洞的防御方式。

控制消息是指网络通不通、美国服务器是否可达、路由是否可用等网络本身的消息,所以许多系统和防火墙并不会拦截ICMP报文,这给攻击者带来可乘之机。网上有很多针对美国服务器ICMP的攻击工具可以很容易达到攻击目的,其攻击实现目标主要为转向连接攻击和拒绝服务。

攻击者主要是使用ICMP【时间超出】或【目标地址无法连接】的消息。这两种ICMP消息都会导致一台美国服务器迅速放弃连接。攻击只需伪造这些ICMP消息中的一条,并发送给通信中的两台美国服务器或其中的一台,就可以利用这种攻击,接着通信连接就会被切断。

当其中一台美国服务器错误地认为信息的目标地址不在本地网络中的时候,网关通常会使用ICMP转向消息。如果攻击者伪造出一条转向消息,它就可以导致另外一台美国服务器经过攻击者主机向特定连接发送数据包。

攻击者向安全薄弱网络所广插的地址发送伪造的ICMP响应数据包,然后都向受害美国服务器系统发送ICMP响应的答复信息,占用了目标系统的可用带宽并导致合法通信的服务拒绝。

由于早期路由器对包的最大尺寸都有限制,许多美国服务器操作系统对 TCP/IP的实现在ICMP包上都是规定64KB,并且在对包的标题头进行读取之后,要根据该标题头里包含的信息来为有效载荷生成缓冲区,当产生尺寸超过ICMP上限的包,也就是加载的尺寸超过64KB上限时,就会出现美国服务器系统内存分配错误,导致 TCP/IP崩溃,致使接收方宕机。

大量的Ping信息广播淹没了目标美国服务器的系统,使得它不能够对合法的通信作出响应。

nuke发送出目标美国服务器的操作系统无法处理的信息数据包,从而导致该系统宕机。

通过Ping命令来检查目标美国服务器是否存活,依照返回的TTL值判断目标美国服务器操作系统。

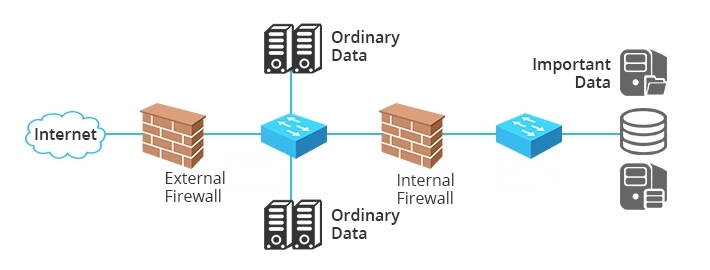

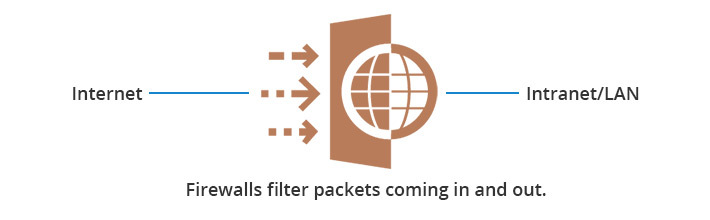

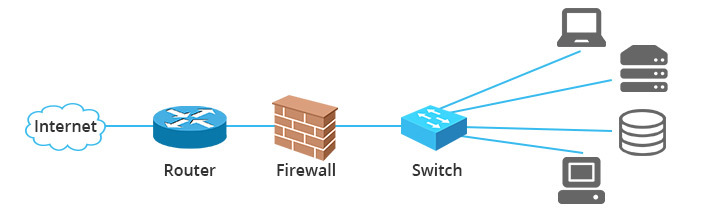

虽然很多美国服务器防火墙可以对ICMP数据包进行过滤,但对于没有安装防火墙的美国服务器,可以使用系统自带的防火墙和安全策略对ICMP进行过滤。

许多入侵者会通过Ping目标美国服务器,用目标返回TTL值来判断对方操作系统。既然入侵者相信T TL值所反映出来的结果,那么只要修改TTL值,入侵者就无法得知目标美国服务器操作系统了。

以上就是美国服务器ICMP协议漏洞的防御方式,希望能帮助各位美国服务器用户更好的保障网路安全。

现在梦飞科技合作的SK机房各方面都是严格按照标准,因此美国SK机房的丹佛数据中心所提供的美国高防服务器在各方面也趋近完美。

| CPU | 内存 | 硬盘 | 带宽 | IP | 价格 | 防御 |

| Xeon E3-1270v2 | 16GB | 2TB SATA | 1G无限流量 | 5个IP | 850/月 | 防御60Gbps |

| Xeon E3-1270v5 | 16GB | 2TB SATA | 1G无限流量 | 5个IP | 1050/月 | 防御60Gbps |

| Dual Xeon E5-2670v2 | 32GB | 2TB SATA | 1G无限流量 | 5个IP | 1350/月 | 防御60Gbps |

| Dual Xeon E5-2670v2 | 64GB | 2TB SATA | 1G无限流量 | 5个IP | 1750/月 | 防御60Gbps |

梦飞科技已与全球多个国家的顶级数据中心达成战略合作关系,为互联网外贸行业、金融行业、IOT行业、游戏行业、直播行业、电商行业等企业客户等提供一站式安全解决方案。持续关注梦飞科技官网,获取更多IDC资讯!