什么是全球 DNS 劫持威胁?包括 Tripwire、FireEye 和 Mandiant 在内的主要网络安全公司的专家报告了全球范围内发生的令人震惊的大规模 DNS 劫持攻击浪潮。这些攻击的目标是中东、欧洲、北非和北美的政府、电信和互联网实体。研究人员尚未公开确定被攻击的站点,但承认被入侵的域数量有几十个。这些攻击至少自 2017 年以来一直在发生,与之前被盗的凭据结合使用,将用户引导至旨在窃取登录凭据和其他敏感信息的虚假网站。

尽管没有人认为这些袭击是罪魁祸首,但许多专家认为这些袭击来自伊朗。几个攻击者的IP 地址可以追溯到伊朗。虽然攻击者有可能通过欺骗伊朗的 IP 来散发气味,但攻击的目标似乎也指向伊朗。目标包括几个中东国家的政府网站,这些网站包含没有任何财务价值但对伊朗政府非常有价值的数据。

这些 DNS 劫持攻击是如何运作的?

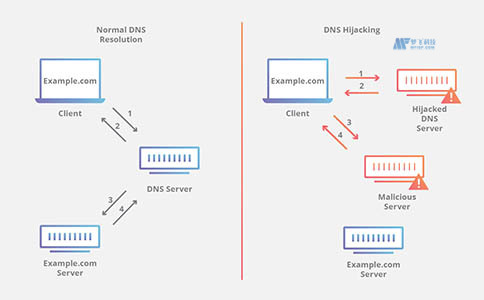

有几种不同的攻击策略正在执行,但攻击流程如下:

- 攻击者创建了一个虚拟站点,其外观和感觉就像他们所针对的站点。

- 攻击者使用有针对性的攻击(例如鱼叉式网络钓鱼)来获取目标站点DNS*提供商管理面板的登录凭据。

- 然后攻击者进入 DNS 管理面板并更改他们所针对的站点的DNS 记录(这称为DNS 劫持),以便尝试访问该站点的用户将被发送到虚拟站点。

- 攻击者伪造TLS 加密证书,使用户的浏览器相信虚拟站点是合法的。

- 毫无戒心的用户转到受感染站点的 URL 并被重定向到虚拟站点。

- 然后用户尝试登录虚拟站点,攻击者会获取他们的登录凭据。

*域名系统 (DNS) 就像 Internet 的电话簿。当用户在浏览器中键入一个 URL(例如“google.com”)时,其在 DNS 服务器中的记录会将用户定向到 Google 的原始服务器。如果这些 DNS 记录被篡改,用户最终可能会到达他们意想不到的地方。

如何防止 DNS 劫持攻击?

在这些类型的攻击中,个人用户无法保护自己免于丢失凭据。如果攻击者在创建他们的虚拟站点时足够彻底,即使是技术娴熟的用户也很难发现差异。

缓解这些攻击的一种方法是让 DNS 提供商加强他们的身份验证,采取诸如要求因素身份验证之类的措施,这将使攻击者更难访问 DNS 管理面板。浏览器还可以更新他们的安全规则,例如检查TLS 证书的来源,以确保它们来自符合它们正在使用的域的来源。