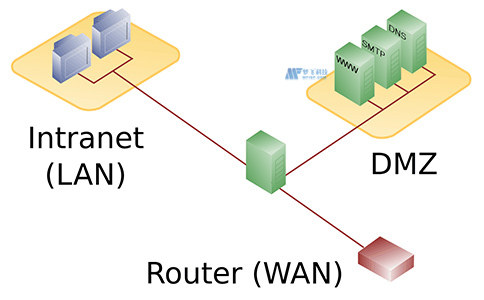

什么是DMZ网络?在网络中,DMZ是一个逻辑或物理子网络,其中包含连接到 Internet 的大多数网络外部组合服务。它的主要目标是给了另一个保护层的局域网(LAN)。任何需要与外部网络或 Internet 接口的服务器的网络服务都可以在 DMZ 中进行修复。放置在 DMZ 中的最典型服务包括 FTP 服务器、电子邮件服务器、VoIP 服务器和Web 服务器。选择在 DMZ 内设置什么服务器是基于整个计算机安全策略的建立和资源分析放置在主域之外的缺点。

在机器网络中,DMZ 有时也被标识为外围网络或选定的子网络。面向外部的服务器、资源和服务也放置在非军事区。因此,它们可以从 Internet 获得,但内部 LAN 的其余部分仍然无法访问。这为 LAN 提供了额外的保护层,因为它降低了黑客通过 Web 快速访问内部服务器和数据的能力。

在公共互联网上授予用户的任何服务都应位于 DMZ 网络中。其中一些最典型的服务包括网络服务器和代理服务器,还有 IP 语音 (VoIP)、电子邮件服务器、文件传输协议 (FTP) 和域名系统 (DNS)。黑客和网络犯罪分子可以从任何地方访问在 DMZ 中运行这些服务的系统,并且需要加强以承受反复干预。

DMZ网络架构

有许多方法可以设计带有 DMZ 的网络。两种基本方法是应用一个或两个防火墙,尽管当前大多数 DMZ 都设计有两个防火墙。可以根据网络规范开发此基本策略以构建复杂的体系结构。可以使用至少具有三个网络接口的单个防火墙来形成包含 DMZ的网络架构。外部网络是通过ISP连接加入公共互联网到第一个网络接口上的防火墙,内部排列由第二个网络接口组成,DMZ网络本身结合到第三个网络接口。有很多技术可以构建覆盖 DMZ 的网络。两个最普遍部署的系统是三足模型(单防火墙)和双防火墙中的网络。根据业务或组织要求,所有这些主要架构设置都可以进一步发展以形成复杂的网络架构。

三足DMZ模型(单一防火墙)

三足 DMZ 模型使用具有至少三个网络接口的单个防火墙来构建包含 DMZ 的架构。在这种安排中,外部网络从 Internet 服务提供商创建或制作到第一个网络接口上的网络防火墙。从第三个网络接口创建网络 DMZ,然后从第二个网络接口获取内部网络。在三足模型中,防火墙成为整个网络的单点故障。能够管理绑定到 DMZ 和内部网络的所有流量也很重要。在此模型中表示网络架构时,通常使用颜色代码来解释网络区域。绿色通常用于指定 DMZ,紫色用于内部 LAN,红色用于 Internet,不同的颜色用于指定任何持续存在的无线网络区域。

双防火墙 DMZ 模型

为了形成更可靠的网络 DMZ,可以利用两个防火墙来设置架构。“前端”防火墙设置为仅允许流量往返于 DMZ。然后将“后端”防火墙设置为从 DMZ 到内部网络的交叉流量。双防火墙或双防火墙模型被认为比三足 DMZ 选项更安全,因为必须协商两个防火墙才能使网络受到威胁。一些公司甚至采用两家不同公司提供的防火墙,以减少黑客利用相同安全漏洞到达内部网络的可能性。

DMZ 网络如何工作?

DMZ 与互联网、DMZ 与 LAN、LAN 与互联网的多套防火墙实践,严格管理允许哪些端口和何种流量从互联网进入 DMZ,从而限制与特定主机的连接。内部网络并限制从 DMZ 等到 Internet 或内部 LAN 的未请求连接。构建 DMZ 网络的更大的受保护方法是双防火墙方法,其中部署了两个防火墙,DMZ 网络位于它们之间。第一个防火墙,也称为外围防火墙,配置为只让外部流量保留给 DMZ。第二个或内部防火墙只允许从 DMZ 到内部网络的流量。这被认为是更受保护的,因为在入侵者进入内部 LAN 之前需要协商两个设备。由于 DMZ 是网络的一部分,因此可以特别针对每个部分调整安全控制。例如,位于 DMZ 并实施 Web 服务的网络中断检测和阻止系统可以配置为阻止除 HTTPS 请求之外的所有流量到 TCP 端口 443。

DMZ 如何运作?

DMZ 旨在充当公共互联网和组织网络之间的缓冲区。在两个防火墙之间部署 DMZ 表示所有入站网络数据包在出现在组织在 DMZ 中托管的服务器之前都使用防火墙或其他安全设备进行选择。这应该足以阻止最意想不到的威胁线索。如果准备好的威胁能够通过第一个防火墙,那么他们必须在未获批准的情况下访问这些服务,然后才能造成任何伤害,并且这些系统有望得到加强以抵御此类攻击。

最后,假设一个强大的威胁参与者能够突破外部防火墙并统治托管在 DMZ 中的系统,他们仍然必须通过内部防火墙崩溃,然后才能接触到脆弱的企业资源。虽然即使是最安全的 DMZ 架构也可能被顽固的攻击者破坏,但受到攻击的 DMZ 应该发出警报,向安全专家提供足够的警告,以避免对其公司的全面破坏。

DMZ 的使用

只要防火墙在实践中,DMZ 网络就一直是企业网络安全的重要组成部分,并且主要出于类似的原因部署防火墙以保护脆弱的组织系统和设备。使用 DMZ 网络的主要好处是以受保护的方式从公共互联网提供对不可避免的互联网服务的访问。DMZ 网络可用于分离和保留与内部网络隔离的可能目标系统,还可以减少和管理组织外部对系统的访问。

虽然可以通过将许多敏感资源部署在组织系统边界内来保护它们,但由于对通过公共互联网获取服务的依赖已经演变,因此组织有必要向位于其边界之外的用户实施这些服务。使用 DMZ 仍然是托管公司资源的答案,以使它们可供批准的用户访问。最近,公司选择使用虚拟机或容器将部分网络或特定应用程序与公司环境的其余部分分离。网络 DMZ 将公众与内部网络和敏感数据隔离开来。因此,对于拥有敏感数据的大型组织来说,这是一个明显的选择。